Cortana dla Androida

25 sierpnia 2015, 10:34Microsoft udostępnił na Androida wersję beta swojego osobistego asystenta Cortany. Oprogramowanie korzysta z większości funkcji, które znamy z Cortany z Windows 10. Asystent może ustawiać kalendarz i przypominać o zapisanych w nim wydarzeniach, przeszukiwać internet, wykonywać różne zadania związane z zarządzaniem urządzeniami.

Komputerowa tresura psów

6 maja 2016, 11:03Naukowcy z Uniwersytetu Stanowego Północnej Karoliny stworzyli sprzęt i oprogramowanie, które pozwalają komputerowi autonomicznie wytresować psa. Jak wyjaśniają, komputer reaguje na mowę ciała czworonoga.

ARM chce się liczyć na rynku superkomputerów

22 grudnia 2016, 10:30ARM wzmacnia swoją pozycję na rynku HPC (High Performance Computing). Firma przejęła właśnie kalifornijskie przedsiębiorstwo Allinea Software, które specjalizuje się w wytwarzaniu narzędzi dla HPC.

Chiny budują gigantyczny system inwigilacyjny

18 października 2017, 11:33Chiny budują gigantyczny system inwigilacyjny. Jego szkielet będzie stanowiło 600 milionów kamer przemysłowych rozmieszczonych w całym kraju oraz sprzęt i oprogramowanie zdolne do rozpoznania twarzy każdego mieszkańca Państwa Środka

Uczelnie podatne na ataki cyberprzestępców

9 kwietnia 2019, 12:59Niemal 50 brytyjskich uczelni wyższych wzięło udział w testach penetracyjnych zleconych przez The Higher Education Policy Insituter oraz organizację Jisc. Okazało się, że w niektórych przypadkach hakerzy są w stanie w czasie krótszym niż godzina uzyskać dostęp do sieci uniwersytetów i zdobyć wrażliwe informacje. Z kolei każdy z przeprowadzonych testów penetracyjnych pozwolił na odniesienie sukcesu w czasie krótszym niż 2 godziny.

Wylądowali! Perseverance i Ingenuity na Marsie

18 lutego 2021, 20:47Przed kilkoma minutami nadeszło potwierdzenie, że łazik Perseverance i śmigłowiec Ingenuity bezpiecznie wylądowały na powierzchni Marsa. Po ponad 200 dniach podróży i przebyciu 470 milionów kilometrów NASA udało się posadowić na Czerwonej Planecie najcięższy obiekt, jaki kiedykolwiek ludzkość tam umieściła

Szukasz zdjęcia? Podążaj za zapachem

17 października 2006, 11:57Zespół prowadzony przez Stephena Brewstera z University of Glasgow opracował oprogramowanie i sprzęt, które pozwalają przypisać unikatowy zapach, np. świeżo ściętej trawy czy czekolady, do grupy zdjęć.

Gospodarka na Viście

31 stycznia 2007, 16:10Firma analityczna IDC już przed kilkoma miesiącami informowała, że dzięki systemowi Windows Vista powstanie 100 000 miejsc pracy w USA oraz 50 000 w sześciu krajach Europy, w tym w Polsce. Microsoft, który na promocję Windows Visty zamierza wydać 500 milionów dolarów, zlecił IDC przeprowadzenie szczegółowych badań dotyczących wpływu pojawienia się Visty na rynek Stanów Zjednoczonych.

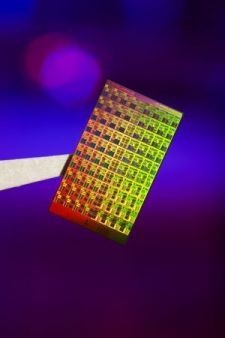

Kilkudziesięciordzeniowe procesory trafią do domów?

15 czerwca 2007, 10:37Specjaliści Intela pracują nad technologiami, które pozwolą na łatwiejsze oprogramowanie wielordzeniowych procesorów. I nie chodzi tutaj o procesory dwu- czy czterordzeniowe. Mowa o układach, które będą zawierały kilkadziesiąt rdzeni.

Open XML dla niewidomych

14 listopada 2007, 11:28Microsoft i organizacja DAISY opracują wspólnie oprogramowanie, które pozwoli osobom niewidomym i niedowidzącym na korzystanie z dokumentów pakietu MS Office. Efektem ich współpracy ma być darmowy plugin, który najpierw będzie zamieniał pliki formatu Open XML w DAISY XML, a te będą przetwarzane na pliki audio.